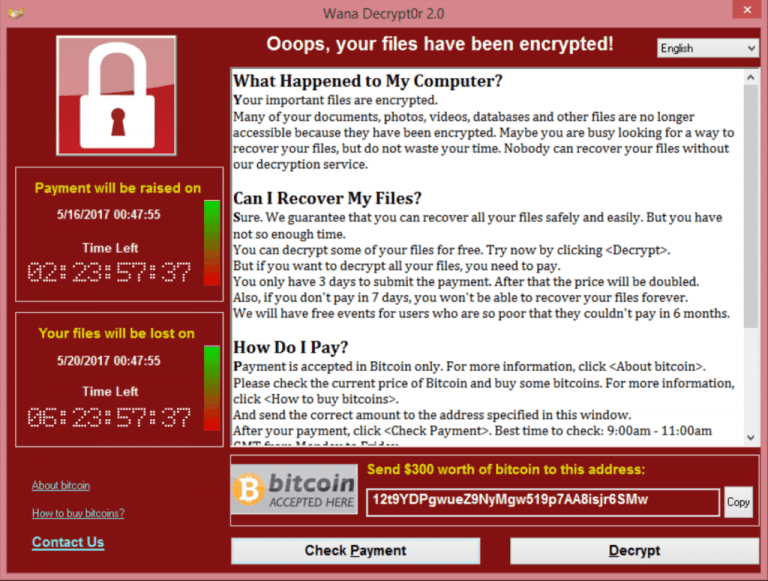

يوم الجمعة الماضي، في 12 مايو الحالي، تعرضت بعض المستشفيات في المملكة المتحدة لهجوم غريب: تم الاستيلاء على عدد من الحواسيب، وتم تشفير البيانات المخزنة فيها واحتجازها مقابل فدية، وكل ذلك مقابل مبلغ ضئيل لا يتجاوز 300 دولار أمريكي. انتشر الهجوم بسرعة، ليضرب 150 بلداً، ويتسبب بإيقاف كل شيء، من شركات الاتصالات في إسبانيا، إلى وزارة الداخلية في روسيا. وبعد ذلك، وعبر سيناريو يشبه ضربة الحظ، تم إيقاف هجوم واناكريبتور على الفور، بفضل آلية للإيقاف الطارئ تم اكتشافها بمحض الصدفة في الوقت المناسب لعطلة نهاية الأسبوع.

ما الذي نفهمه بالضبط من وقوع أكبر هجوم من برمجيات الفدية في التاريخ؟

اعتمد الهجوم على الأسلحة السيبرانية لوكالة الأمن القومي الأمريكية

تستهدف الدودة الحاسوبية – المعروفة سابقاً باسم واناكراي، واناكريبتور، وكذلك واناكريبت – الحواسيب العاملة بأنظمة تشغيل مايكروسوفت. وهي مبنية على ثغرة برمجية تسمى إتيرنال بلو EternalBlue، وهي واحدة من بين العديد من “الأسلحة السيبرانية الإلكترونية” لوكالة الأمن القومي الأمريكية NSA التي نشرتها مجموعة تعرف باسم “شادو بروكرز”، والذين بدأوا بتسريب أدوات الوكالة لأول مرة في أواخر الصيف الماضي.

انتشرت البرمجية الخبيثة من دون استغلال تفاعلات المستخدمين

خلافاً لعمليات الهجوم وفق أسلوبي التصيّد العشوائي (phishing: يكون مرسلاً من عناوين غريبة) أو التصيّد الموجّه (spearphishing: يكون مرسلاً من عناوين موثوقة)، حيث يكون الحاسوب معرضاً للخطر نتيجة نقر المستخدم على رابط ضمن بريد إلكتروني موجه، يعمل واناكري من دون أن يستغل أي خطأ يمكن للمستخدم البشري أن يرتكبه.

تذكر كاسبرسكاي لاب، وهي شركة مشهورة في مجال أمن المعلومات الحاسوبية (الأمن السيبراني)، ضمن قسم الأسئلة والأجوبة الأكثر تواتراً الغني بالمعلومات التفصيلية عن هذا النوع من الهجوم: “قد يكون السبب وراء النجاح الكبير لهجوم واناكري هو حقيقة أن ثغرة إتيرنال بلو البرمجية تعمل عبر الإنترنت من دون الحاجة إلى أي تفاعل من المستخدمين”. بما أن البرمجية الخبيثة تهاجم عبر الشبكات الحاسوبية، فهي قادرة على الاستمرار بالتخريب ضمن شبكة حاسوبية محلية حتى بوجود آلية نشطة للإيقاف الطارئ، نظراً لأن هذه الآلية تحتاج إلى توفر الاتصال بالإنترنت لكي تعمل.

آلية الإيقاف الطارئ كانت عملية بسيطة للتحقق من عنوان موقع إنترنت URL

قبل أن ينتشر واناكراي، يتحقق ليعلم إن كان بإمكانه الاتصال بنطاق عناوين معين. إن كان النطاق مسجلاً ومحجوزاً، تنتهي العملية، ويتوقف عن العمل بعد ذلك. أما إذا فشل بالاتصال، فعندها ينتشر واناكراي كما كان مقرراً له عندما تم تصميمه، ليصيب الأجهزة الحاسوبية ويطالب بالفدية.

تم اكتشاف آلية الإيقاف الطارئ من قبل باحث شاب في مجال أمن المعلومات في المملكة المتحدة، والذي قام بتسجيل النطاق المحدد ضمن التعليمات البرمجية لواناكراي، ثم غيّر وجهة حركة البيانات إليه، إلى مخدّم أسماء ثقب (يحتوي على عناوين زائفة غير صالحة لإعادة توجيه البيانات)، تم إعداده لاصطياد شبكات من الحواسيب المصابة (تسمى عادة بوت نت، أو شبكات حاسوبية قيد التحكم). وقد كتب هذا الباحث مقالة رائعة عن تجربته في اصطياد واناكراي (يمكن قراءتها هنا لمن يرغب).

منعاً لوقوعه في المتاعب، قامت الصحف البريطانية لاحقاً بالكشف عن هوية الباحث الذي استخدم اسماً مستعاراً قبل ذلك. أحد الأسباب التي تجعلك تستخدم اسماً مستعاراً، هو أن تسهل على نفسك إنجاز العمل الخاص بأمن المعلومات دون أن تتحول إلى هدف مميز بالنسبة لأولئك الذين يحاول إيقاف محاولاتهم الهجومية. هذا الأمر له أهميته، خاصة في حالة واناكراي، لأن الإصدارات المستقبلية من برمجيات الفدية (والتي قد يكون بعضها نشطاً الآن وينتظر في مكان ما بين مخدمات الإنترنت) قد لا تتضمن آلية للإيقاف الطارئ، وهو ما يجعل إيقافها أكثر صعوبة.

إنه يفترس حواسيب لم يتم إصلاح الثغرات فيها

أصدرت مايكروسوفت تصحيحات برمجية لأنظمة التشغيل غير المحصنة، والتي يمكن لها أن تمنع الإصدار الحالي لواناكراي من إصابة الحواسيب التي يتم إصلاح الثغرات فيها. تم إصدار أول تصحيح برمجي يمكنه الوقاية من هجمات كهذه في مارس الماضي، ومع ذلك لا يقوم كل مستخدم بتحميل التصحيحات أو التحديثات البرمجية تلقائياً وتثبيتها.

قامت مايكروسوفت كردة فعل بإصدار تصحيح برمجي لويندوز إكس بي، وهو نظام تشغيل تم إصداره قبل 16 عاماً ولم يعد يحظ بدعم رسمي من الشركة، ولكنه مع ذلك، لازال يُستخدم في الكثير من الأجهزة الحاسوبية. (كما أصدرت مايكروسوفت تصحيحات برمجية لإثنين من أنظمة التشغيل التي ما زالت ضمن مرحلة “دعم العملاء”، وهما ويندوز 8، وويندوز سيرفر 2003). في توجيه العملاء الذي تم إصداره بشأن الهجوم، توصي مايكروسوفت المستخدمين بتفعيل التحديث التلقائي كإجراء استباقي.

كما يوصي بدوره فريق سيسكو تالوس لمراقبة التهديدات والوقاية منها؛ بتوقيف عقد الخروج التي تصل شبكة TOR بالإنترنت (TOR: شبكة تور للمتصلين مجهولي الهوية)، كي لا يتمكن واناكراي من الوصول إلى الشبكة الخاصة بمؤسسة ما عبر أداة مخصصة لإخفاء الهوية. إضافة إلى ذلك، تتضمن توصيات تالوس أفضل الممارسات في مجال استخدام الحواسيب، مثل أن يتم فقط استخدام نظم تشغيل تحظى بدعم نشط ومستمر، ويمكنها أن تتلقى التحديثات الأمنية، وتثبيت التصحيحات البرمجية الأمنية في الوقت المناسب، وتشغيل برامج مضادة للفيروسات، وبالأخص، اعتماد خطة للحالات الكارثية، مع الاحتفاظ بنسخ احتياطية عن البيانات بشكل منتظم، وتخزينها على أجهزة تبقى معزولة عن الاتصال بالإنترنت. وكلما تم تخزين المزيد من البيانات الفائضة على أجهزة لا يمكن للقراصنة الوصول إليها، كلما قلت فرصة رضوخهم لدفع أي فدية.

منع وقوع هذا النوع من الهجوم والتعافي منه هو أمر مكلف ومعقد

تمكن واناكراي من تحقيق هدفه نتيجة اجتماع جملة معقدة من الظروف. فقد ساعد بالتأكيد توفر عملة البتكوين كوسيلة لدفع الفديات لمجرمين مجهولي الهوية، كما ساعد وجود الثغرة البرمجية التي قامت بتطويرها وكالة الأمن القومي الأمريكية بنفسها. وقد صادف حدوث كلا الأمرين في سياق حيث لا يزال الناس والمؤسسات المختلفة يستخدمون برمجيات حاسوبية مر عليها زمن طويل، ومن السهل على شركات مثل مايكروسوفت أن تحول أصابع اللوم إلى NSA على تطويرها للثغرة، وإلى المستخدمين لعدم تمكين أجهزتهم الحاسوبية من تصحيح ثغراتها الأمنية.

كتب المعلّق الإعلامي في مجال أمن المعلومات الحاسوبية “ستيلغيريان” يقول: “يتم تسويق منتجات التكنولوجيا إلى الأسواق وهي مليئة بالثغرات، إلى درجة أن جزءاً كبيراً من هذا القطاع يعمل كفريق ضخم مكون من محترفين مدربين على مستوىً عالٍ، يعملون أقصى ما بوسعهم لسد كافة الثغرات المحتملة”. ويضيف: “وعندما يرتكب العملاء خطأ فادحاً ما لا مناص من الوقوع فيه، ليغرقوا في سيل من الأعطال نتيجة لذلك، يلقي الباعة ومحترفو أمن المعلومات الحاسوبية اللوم عليهم لعدم قدرتهم على التعامل مع هذه الحالات بنجاح”.

أو كما يذكر مالك بينبورد (الذي يستشهد به ستيلغيريان) بشكل أكثر إيجازاً: “إن إلقاء اللوم على الناس لاستخدامهم برمجيات قديمة لهو أمر غريب حقاً. فليس هناك سياق آخر نطلب فيه القيام على الدوام باستبدال أشياء لا زالت تعمل”.

أضف إلى ذلك، أن المؤسسات التي تشتري الحلول التكنولوجية تريد استخدامها وفقاً لغايات تخصها تريد تحقيقها، وهي في الغالب لا تملك الميزانية أو الخبرة الكافية للتأكد مما إذا كانت أي تقانة معينة تؤدي عملها المصرّح عنه بالفعل دون أن يكون لديها عيوب أمنية.

كما أشرنا سابقاً، عندما انتشر واناكري يوم الجمعة الماضي، اكتشف باحثون في مجال أمن المعلومات أن هيئة الخدمات الصحية الوطنية في المملكة المتحدة تستخدم برمجيات حاسوبية أصبحت خارج الخدمة (لا تتلقى تحديثات داعمة جديدة) منذ نوفمبر الماضي. لا تقتصر مسألة إصلاح البرمجيات على العثور على نظام تشغيل جديد فقط، بل يتطلب الأمر العثور على أحدها وتنصيبه بحيث لا يتسبب بتعطيل النظام الحالي، ومن ثم تدريب كل من هم بحاجة لاستخدامه على كيفية القيام بذلك، ثم الأمل بألا تصبح البرمجيات الحاسوبية الجديدة خارج الخدمة يوما ما.

يعتبر الحفاظ على أمن المعلومات بشكل متواصل أمراً مكلفاً للجميع، وهو مكلف بشكل خاص بالنسبة للمستخدمين النهائيين. وعندما تسوء الأمور، قد يكلف ذلك عشرات الملايين من الدولارات، والتي سيتحمل فاتورتها بالكامل تقريباً العملاء الذين يشترون البرمجيات، وليس من قام بتطويرها.